Материалы по тегу: информационная безопасность

|

20.07.2025 [16:18], Руслан Авдеев

От прошлогоднего сбоя CrowdStrike пострадало не менее 750 больниц в США — разработчики попытались спихнуть часть вины на MicrosoftГод назад содержащее ошибку обновление программного обеспечения, продаваемого специалистом по кибербезопасности — компанией CrowdStrike, вывело из строя миллионы компьютеров по всему миру и отправило их в цикл постоянных перезагрузок. По эффекту сбой был сравним с одной из самых масштабных кибератак в истории, ущерб от которого исчисляется миллиардами долларов. Среди пострадавших оказались сотни больниц и их пациенты, сообщает Wired. В июле 2024 года глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows. В сбое Microsoft косвенно обвинила регулятора ЕС — компанию вынудили открыть ядро ОС 15 лет назад, в том числе для сторонних разработчиков. В итоге компания переработала механизм доступа к ядру. Сама CrowdStrike назвала виновником сбоя баг в ПО для тестирования апдейтов, а позже объявила, что позволит более гибко управлять обновлениями Falcon Sensor, которые стали причиной сбоя. Группа специалистов по кибербезопасности в сфере медицины провела исследование, оценив ущерб от сбоя не в долларах, а в уроне, нанесённом больницам и пациентам на территории США. Исследователи из Калифорнийского университета в Сан-Диего опубликовали статью в издании журнала Американской медицинской ассоциации (JAMA Network Open), в которой впервые предпринята попытка оценить количество пострадавших медицинских учреждений, а также выяснить, какие именно службы пострадали в больницах. CrowdStrike резко раскритиковала исследование, назвав данные «лженаукой». Подчёркивается, что исследователи не проверяли, действовало ли в пострадавших сетях было затронутое ПО Windows или CrowdStrike. Например, в тот же день произошёл масштабный сбой Microsoft Azure, отчего тоже могли пострадать многие больницы. Впрочем, в CrowdStrike не отрицают тяжёлых последствий сбоя и приносят извинения всем затронутым. В ответ в Калифорнийском университете в Сан-Диего (UCSD) заявили, что остаются при своих выводах — сбой Azure затронул в основном центральную часть США, а нарушения работы иного характера коснулись всей страны и начались именно тогда, когда некорректное обновление вызвало коллапс. Исследователи уверены, что дела обстоят ещё хуже, поскольку изучили лишь около трети из более 6 тыс. больниц США, а истинное число пострадавших учреждений может быть намного больше. Работа исследователей является частью более масштабного проекта по сканированию интернета под названием Ransomwhere?, который выявляет сбои в работе медучреждений, связанные с вирусами-вымогателями. В рамках проекта американские больницы уже проверялись с помощью инструментов ZMap и Censys на момент сбоя. Выяснилось, что не менее 759 из 2242 исследовавшихся больниц в США столкнулись с теми или иными проблемами из-за перебоев работы в больничных сетях в роковой день. Так, в 202 больницах нарушилась работа служб, напрямую связанных с пациентами — порталов для персонала (в т.ч. для просмотра медкарт), систем мониторинга плода, инструментов для удалённого ухода за пациентами, сервисов безопасной передачи документов и др. Например, в случае инсульта передача данных от КТ-сканера врачу значительно затруднялась. Также выяснилось, что в 212 больницах были сбои в работе значимых систем, от платформ планирования работы персонала до систем оплаты счетов и инструментов управления временем ожидания пациентов. Что касается «релевантных для исследования» услуг, сбои наблюдались в 62 больницах. Больше всего сбоев (в 287 больницах) пришлось на категорию «прочие», включающую офлайн-сервисы. При этом отмечается, что отсутствует статистика того, как кому-либо могли быть поставлены неверные диагнозы или не вовремя назначены жизненно необходимые антибиотики. В прошлом году уже появлялась информация, что обновление ПО CrowdStrike негативно сказалось на деятельности медицинских учреждений, но теперь речь идёт о более масштабном исследовании. В нём учёные также попытались приблизительно измерить продолжительность простоя больничных служб. Около 58 % служб вновь заработали в течение шести часов, и 8 % — не менее чем через 48 часов. Это намного меньше, чем простои от реальных кибератак, однако задержка в несколько часов или даже минут может увеличить уровень смертности пациентов, считают специалисты. Команда Калифорнийского университета в Сан-Диего подчёркивает, что основная цель их исследования — показать, что с помощью правильных инструментов можно отслеживать массовые сбои в работе медицинских сетей и извлекать из них уроки. Результатом может стать более глубокое понимание того, как предотвратить или защитить больницы от подобных ситуаций в будущем.

18.07.2025 [16:00], Руслан Авдеев

Microsoft около 10 лет допускала китайцев к важнейшим IT-системам Пентагона

microsoft

software

аутсорсинг

госзакупки

информационная безопасность

китай

облако

пентагон

поддержка

санкции

сша

Министерство обороны США годами допускало Пекин к своим важнейшим системам. При этом речь идёт не о взломе — часть важных задач просто была передана Microsoft на аутсорс китайским коллегам, сообщает Reuters. При этом власти неоднократно жаловались, что Китай регулярно использует уязвимости в IT-системах для разведки и подрыва национальной безопасности США. Пока Пентагон предъявляет всё более строгие требования к гражданству и месту жительства лиц, работающих с его данными, Microsoft оптимизирует расходы, взаимодействуя с экспертами из самых разных стран. По имеющимся данным, программа Министерства обороны предусматривала некоторый надзор за деятельностью китайских специалистов из Microsoft. При этом они обслуживали облачные системы и имели к ним доступ, но под присмотром «цифрового эскорта». Проблема в том, что наблюдателями были чиновники, не имевшие достаточной квалификации для контроля действий специалистов. Китайские специалисты могли получать доступ к важным данным, в том числе о военных операциях. Не исключается, что китайцы могли внедрять уязвимости в IT-системы американского Министерства обороны. Существование подобных возможностей поднимает более широкие вопросы обеспечения безопасности, связанные с использованием стороннего ПО в правительственных учреждениях США. КНР уже подозревали во взломе BeyondTrust, который позволил им получить доступ к системам Министерства финансов, включая отдел контроля за иностранными активами и аппарат министра. Кроме того, Китай обвинялся во взломе почтовых систем Microsoft для кражи государственных данных, включая переписку Министерства торговли. В марте 2025 года Министерство юстиции обвинила группу хакеров, предположительно связанных со спецслужбами КНР, в краже данных у оборонных подрядчиков из США и дочерних образовательных проектов. Также Китай обвиняют в хищении чертежей американского истребителя F-35, что, как предполагается, помогло ускорить создание китайского истребителя J-31. Также известно о серии кампаний по подготовке кибератак. Так, программа Salt Typhoon была нацелена на американскую телеком-систему, Volt Typhoon — на системы водоснабжения, электросети и железнодорожную инфраструктуру, а Flax Typhoon на коммуникации между США и Тайванем. Цель всех операций — внедрение уязвимостей, которые Пекин мог бы использовать в любой момент. Уязвимости в системе закупок IT-решений для федеральных ведомств США делают критически важные системы подверженными вмешательству со стороны недружественных государств. Чтобы снизить эти риски, предлагается усилить инвестиции в «национальные» квалифицированные кадры в сфере кибербезопасности, способные выявлять и предотвращать угрозы. Также подчёркивается необходимость большей прозрачности и подотчётности в госзакупках, включая проверку не только основных подрядчиков, но и их субподрядчиков, особенно если среди них есть иностранные граждане. Кроме того, Конгресс призывают устранить лазейки, позволяющие косвенно взаимодействовать с важными данными. В частности, предлагается запретить доступ сотрудникам из недружественных стран к важной информации без соблюдения ряда строгих требований. Утверждается, что Китай не пренебрегает и прямыми действиями. Так, недавно Тайвань отправил в тюрьму капитана китайского судна, обвинив его в умышленном повреждении подводного кабеля. UPD 19.07.2025: как передаёт TechCrunch, представитель Microsoft заявил о смене политики компании в отношении госзаказчиков из Минобороны США — теперь ни одна инженерная команда из Китая не будет оказывать техподдержку облаку Пентагона и связанным сервисам.

14.07.2025 [22:41], Владимир Мироненко

Иран захотел создать госооблако по американским стандартам безопасностиОрганизация информационных технологий Ирана (ITOI), правительственный орган, ответственный за разработку и внедрение ИТ-сервисов, запустила официальный процесс оценки для отбора как минимум трёх поставщиков облачных услуг, способных обеспечить функционирование государственных сервисов по всей стране, передаёт The Register. По результатам оценки провайдерам будет выдан «сертификат рейтинга облачных услуг», что позволит их включить в список авторизованных поставщиков, которые могут претендовать на крупные государственные контракты Ирана. Интерес представляют провайдеры, способные предоставлять услуги IaaS, PaaS и SaaS, поддерживающие модели частного, публичного, гибридного или коллективного облака, а также специализирующиеся на безопасности, мониторинге, поддержке и миграции в облако. При оценке претендентов ITOI будет исходить из их соответствия международным стандартам ISO 27017 и ISO 27018, которые определяют механизмы контроля безопасности облачных вычислений и защиты персональной информации, а также стандартам облачных вычислений NIST SP 800-145, разработанным Национальным институтом стандартов и технологий США (NIST). Примечательно, что официальные учреждения Ирана, несмотря на вражду страны с США, придерживаются американских стандартов, отметил The Register. Ресурс считает, что подыскать подходящих кандидатов для укрепления ИТ-инфраструктуры страны будет непросто, поскольку многие страны из-за санкций США объявили запрет на ведение бизнеса с Ираном или ввели серьёзные ограничения. Иран уже ограничивает доступ в интернет, иногда целиком, а сейчас, по-видимому, решил ускорить реализацию своих проектов по цифровизации страны и развитию IT-инфраструктуры.

12.07.2025 [01:00], Руслан Авдеев

NVIDIA, Cisco и Indosat помогут Индонезии встать на ИИ-рельсы

cisco

indosat ooredoo hutchison

llm

nvidia

software

ии

индонезия

информационная безопасность

конфиденциальность

обучение

разработка

Индонезия сделала важный шаг к созданию суверенного ИИ, объявив о создании «Центра передового опыта в сфере ИИ» (AI Center of Excellence, CoE). Проект реализуется под руководством Министерства цифровых коммуникаций и информации (Komdigi) и при поддержке NVIDIA, Cisco и телеком-оператора Indosat Ooredoo Hutchison (IOH). Центр станет частью национальной инициативы «Золотое видение 2045» (Golden 2045 Vision), направленной на цифровую трансформацию экономики и развитие инноваций. В задачи CoE входят развитие локальной ИИ-инфраструктуры, подготовка кадров и поддержка стартапов. Частью CoE станет NVIDIA AI Technology Center, который обеспечит поддержку исследований в области ИИ, предоставит доступ к программе NVIDIA Inception для стартапов и предложит обучение в экосистеме NVIDIA Deep Learning Institute. Также CoE получит типовую суверенную ИИ-фабрику с новейшими ускорителями Blackwell. Дополнительно курируемый государством форум разработает надёжные ИИ-фреймворки для создания решений, соответствующих местным ценностям. Важное внимание уделяется вопросам кибербезопасности. На базе центра заработает система Sovereign Security Operations Center Cloud Platform, разработанная Cisco, сочетающая ИИ-распознавание угроз, локальное управление данными и управляемые сервисы обеспечения безопасности. Проект строится на четырёх стратегических столпах:

Источник изображения: Jeremy Bishop/unspalsh.com Уже сейчас около 30 независимых разработчиков и стартапов используют ИИ-инфраструктуру IOH на базе NVIDIA. С учётом того, что Indosat покрывает связью весь индонезийский архипелаг, компания может обслуживать сотни миллионов носителей индонезийского языка (Bahasa Indonesia) с помощью приложений на основе специальных LLM, таких как Indosat Sahabat-AI. В будущем Indosat и NVIDIA намерены внедрять технологии AI-RAN, позволяющие охватывать ещё более широкий круг людей, которые смогут пользоваться ИИ с помощью беспроводных сетей. Индонезия давно стала весьма привлекательным рынком для инвесторов. Так, Microsoft намерена в течение четырёх лет инвестировать в облачную инфраструктуру и ИИ-проекты Индонезии $1,7 млрд. А NVIDIA и Indosat Ooredoo Hutchison планируют построить ИИ-центр стоимостью $200 млн в Центральной Яве, $500 млн намерена инвестировать Tencent. Даже «Яндекс» имеет там собственные интересы.

11.07.2025 [14:49], Сергей Карасёв

В семейство самоуничтожающихся SSD Team Group P250Q вошли модели вместимостью до 2 ТбайтКомпания Team Group выпустила SSD серии P250Q, о подготовке которых сообщалось в марте нынешнего года. Особенностью новинок является аппаратная система самоуничтожения One-Click Data Destruction, которая гарантирует полное удаление хранящейся информации без возможности восстановления. В устройствах реализована запатентованная технология, основанная на использовании независимой электрической цепи для стирания данных на аппаратном уровне: осуществляется это путём непосредственного воздействия на чипы флеш-памяти. Для активации функции может использоваться специальная физическая кнопка: в зависимости от продолжительности нажатия на неё запускаются различные режимы уничтожения информации, а о ходе процесса информируют светодиодные индикаторы. Кроме того, предусмотрена интеллектуальная программная система автоматического возобновления процесса самоуничтожения на случай внезапного отключения питания. Таким образом, даже если выключить компьютер или извлечь накопитель после активации функции удаления, стирание данных будет завершено после восстановления подачи питания.

Источник изображения: Team Group SSD семейства P250Q выполнены в формате М.2 2280 с интерфейсом PCIe 4.0 x4 (NVMe 1.4). Применены чипы флеш-памяти 3D TLC NAND. В семейство входят модели вместимостью 256 и 512 Гбайт, а также 1 и 2 Тбайт. Заявленная скорость последовательного чтения информации достигает 7000 Мбайт/с, скорость последовательной записи — 5500 Мбайт/с. Величина MTBF (средняя наработка на отказ) превышает 3 млн часов. Диапазон рабочих температур — от 0 до +70 °C. Производитель предоставляет на накопители трёхлетнюю гарантию. Новинки ориентированы на использование в оборонном секторе, индустриальной сфере и в других областях, где требуется повышенный уровень конфиденциальности и защиты данных.

09.07.2025 [23:25], Владимир Мироненко

SolarWinds урегулировала дело о скандальном взломе пятилетней давности, который затронул тысячи компаний и госслужбыКомиссия по ценным бумагам и биржам США (SEC) достигла принципиального соглашения о досудебном урегулировании с SolarWinds по иску против компании и её директора по информационной безопасности Тима Брауна (Tim Brown) в связи со взломом её платформы Orion хакерской группой APT29. Этой группировке, также известной как Cozy Bear, на Западе приписывают связь с ФСБ. Об этом сообщил ресурс Computer Weekly. Из-за взлома систем компании, который оставался незамеченным около года, пострадало множество её клиентов, включая Министерство обороны, Государственный департамент, Казначейство, Министерство внутренней безопасности и Министерство торговли США. SEC обвинила SolarWinds и Тима Брауна в том, что они, зная об имеющихся проблемах с безопасностью систем, не приняли действенных мер по устранению уязвимостей.

Источник изображения: Oğuzhan Akdoğan/unsplash.com В письме, направленному председательствующему на процессе судье Окружного суда США по Южному округу Нью-Йорка, представители SEC и SolarWinds сообщили о достижении принципиального соглашения, «которое полностью положит конец этому судебному разбирательству», при условии одобрения членами комиссии. Стороны обратились к судье с просьбой отложить все слушания по делу до запланированной даты подачи в суд окончательного соглашения, назначенной на 12 сентября. Судья поздравил стороны с «продуктивным развитием событий» и отложил слушания по делу, назначенные на конец этого месяца. В прошлом году он отклонил большинство претензий SEC к SolarWinds и Брауну, утверждавшей, что они сознательно обманывали инвесторов, и завышая уровень безопасности компании, и занижая и замалчивая имеющиеся риски, о которых были хорошо осведомлены. Ранее в этом году SolarWinds перешла в собственность Turn/River Capital, в связи с чем она больше не котируется на Нью-Йоркской фондовой бирже. О самой атаке Sunburst теперь уже практически не вспоминают.

06.07.2025 [16:23], Руслан Авдеев

Let's Encrypt начал выдавать бесплатные сертификаты для IP-адресов, но нужно это немногимУдостоверяющий центр Let's Encrypt начал выдачу сертификатов для IP-адресов. PositiveSSL, Sectigo и GeoTrust тоже могут выдавать TLS/SSL для IP-адресов, но за $40-$90/год, тогда как Let's Encrypt делает это бесплатно, сообщает The Register. Благодаря этому владельцы ресурсов в Сети смогут предложить безопасное соединение, привязанное к «числовому» адресу ресурса, избегая расходов на доменное имя. Общедоступным сервис станет до конца 2025 года. Впрочем, никаких веских причин использовать IP-адреса при обращении к ресурсам у большинства пользователей нет. Логичнее и привычнее использовать DNS. Кроме того, в отношении доменных имён установлены правила арбитража, существует единая политика Uniform Domain Name Dispute Resolution Policy (UDRP), а споры относительно IP-адресов могут быть очень запутанными.

Источник изображения: FlyD/unsplash.com Тем не менее сертификаты для IP-адресов стали востребованы, как минимум, с 2017 года и есть по крайней мере несколько сценариев, когда их использование оправдано. Так, хостинг-провайдер может создать целевую страницу на случай, если кто-то введёт в браузере IP-адрес вместо доменного имени. Некоторые компании и вовсе не хотят платить за доменное имя, им тоже будет достаточно сертификата для IP. Кроме того, DoH-серверы тоже могут выиграть от использования таких сертификатов. Ещё один сценарий — использование прямых IP-адресов для безопасного удалённого доступа к определённым домашним устройствам вроде NAS или короткоживущих подключений для администрирования серверов. Краткосрочные соединения с отдельными сертификатами, вероятно, через несколько лет станут нормой отрасли. В таких случаях придётся автоматизировать обновление сертификатов владельцами, но инструменты для этого уже существуют. Let's Encrypt ограничивает действие сертификата для IP-адреса шестью днями по соображениям безопасности. В апреле всемирная организация CA/Browser Forum проголосовала за сокращение сроков действия SSL/TLS-сертификатов. С весны 2029 года они будут действовать не более 47 дней, а не 398 дней, как сейчас.

02.07.2025 [19:41], Руслан Авдеев

Великобритания обновит закон 1885 года для обеспечения защиты подводных кабелейВеликобритания опубликовала доклад Strategic Defence Review, в котором предлагается новый законопроект, призванный обеспечить защиту от кибепреступлений и атак на подводные кабели государственного масштаба. В правительстве отмечают наличие пробелов в законодательстве — закон о подводном телеграфе 1885 года (Submarine Telegraph Act 1885), предполагающий штрафы до £1 тыс., похоже «не соответствует современным рискам», сообщает The Register. Власти считают, что законотворчество должно соблюдать баланс между «гражданским» и «военным» подходами, но пока непонятно, как следует реагировать на акты подводного саботажа на кабелях. Существующее законодательство хорошо работает в условиях мира и в условиях открытого конфликта, но бесполезно в «серой зоне», т.е. при враждебных действиях, не подпадающих под определение вооружённого конфликта. Поэтому возможную реакцию Великобритании планируют доработать. По словам представителей британского правительства, закон 1885 года в 1982 году уже скорректировали, увеличив штраф с £100 до £1 тыс. Можно было бы увеличить его размер и до £5 тыс. с помощью подзаконных актов, но это вряд ли отвечает требованиям момента. Департамент науки, инноваций и технологий и Министерство обороны Великобритании, вероятно, будут совместно работать над законопроектом. И это может занять больше времени, чем просто «возня со штрафами».

Источник изображения: Jonny Gios/unsplash.com В январе 2025 года шведские власти арестовали грузовое судно, заподозренное в совершении диверсии после повреждения телеком-кабеля. Также в начале года была повреждена финско-эстонский подводный электрокабель Estlink 2 и кабели C-Lion1 и BCS East-West Interlink. В итоге Швеция выделила три корабля и самолёт для защиты подводных кабелей на Балтике. Великобритания же пока не готова противостоять подобным угрозам, хотя и приобрела в 2023 году специальное судно для защиты подводных кабелей, из-за чего даже пришлось отложить строительство королевской яхты. В июне британский институт изучения рисков, связанных с Китаем (China Strategic Risks Institute (CSRI), рассмотрел 12 инцидентов с января 2021 по апрель 2025 года, в которых власти усмотрели возможные диверсии. В десяти случаях суда были идентифицированы, восемь из них якобы имели связь с недружественными государстами — либо через регистрацию под флагами этих стран, либо через принадлежность компаниям с их капиталом. Утверждается, что это якобы может указывать на причастность государств в организации данных инцидентов.

25.06.2025 [09:04], Руслан Авдеев

Недоступность ИИ-инфраструктуры усилит цифровое, экономическое и политическое неравенство

hardware

африка

гиперскейлер

дефицит

ии

импортозамещение

информационная безопасность

исследование

китай

конфиденциальность

облако

сша

цод

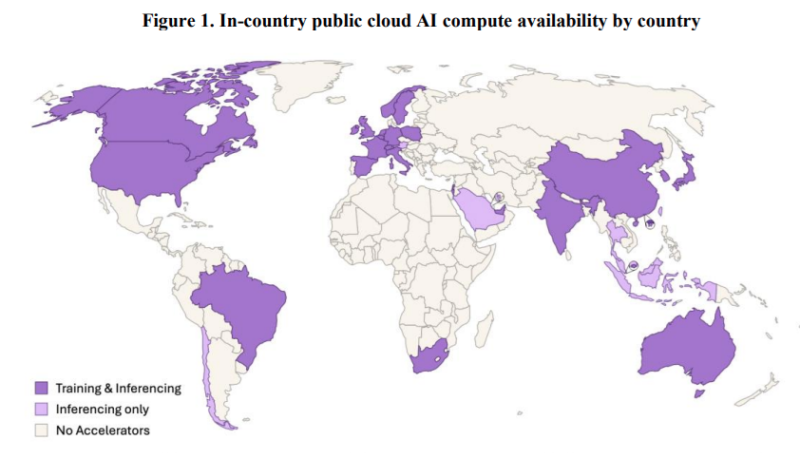

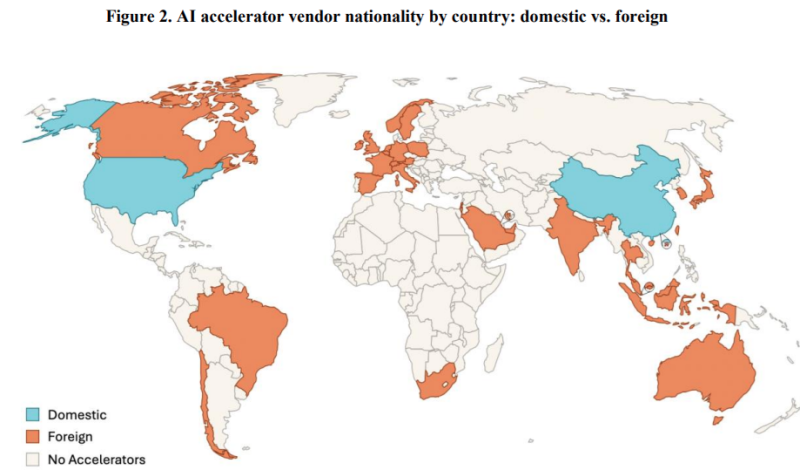

Искусственный интеллект становится основой глобальных инноваций, поэтому для развития стран наличия одних только талантов и идей мало, важно и наличие оборудование для работы с ИИ. Согласно исследованию учёных из Оксфордского университета, всего три десятка стран в мире обладают специализированными ИИ ЦОД, причём расположены они преимущественно в Северном полушарии планеты. Большинство же доступа к подобным технологиям не имеет, передаёт Tech Republic. В докладе подчёркивается, что только в США и Китае эксплуатируются более 90 % ИИ ЦОД. Американские техногиганты, включая AWS, Microsoft и Google, управляют 87 крупными ИИ ЦОД по всему миру, китайские компании — 39 площадками, а европейские — всего шестью. Африка, Южная Америка и Россия на карте фактически не отмечены, хотя в России ИИ-суперкомпьютеры есть. Кроме того, Гонконг и Тайвань посчитаны как отдельные страны. Так или иначе, более чем в 150 странах мира полноценная инфраструктура ИИ ЦОД отсутствует полностью, а без доступа к таким технологиям они рискуют отстать в освоении ИИ, в научных исследованиях и в экономическом развитии. Есть и ещё один важный фактор — технологический суверенитет. Многие государства вынужденно полагаются на мощности иностранных IT-гигантов, аренда которых обходится дорого, да и находятся они в чужой юрисдикции. Для стартапов и исследователей из ряда регионов Африки, Южной Америки и Юго-Восточной Азии это большая проблема. По словам президента Microsoft Брэда Смита (Brad Smith), эра ИИ может усугубить отставание Африки. Так, в Кении стартапы вроде Qhala разрабатывают ИИ-модели на африканских языках, но без местных ЦОД они вынуждены арендовать мощности на зарубежных серверах. Для сравнения: один только Институт Кемпнера (Kempner Institute) Гарвардского университета обладает большей вычислительной мощностью, чем все африканские ИИ-объекты вместе взятые.

Источник изображения: University of Oxford Подобное неравенство ведёт к печальным последствиям для слабых в технологическом отношении стран. Так, в Аргентине учёные жалуются на регулярный отъезд лучших студентов в США и Евросоюз для получения доступа к вычислительным мощностям. Проблема не просто техническая, поскольку без доступа к ИИ ЦОД страны лишаются инноваций, инвестиций и талантов. Например, некоторые страны открещиваются от сотрудничества с Китаем, чтобы не попасть под давление США. Впрочем, действительно и обратное — в Африке политики ведут переговоры с Huawei о переделке существующих ЦОД для размещения китайских ускорителей в попытке избавиться от зависимости от американской NVIDIA. Как отмечают исследователи, в недалёком будущем производители вычислительной техники смогут получить влияние, сопоставимое с тем, какое имеют поставщики нефти.

Источник изображения: University of Oxford Для того, чтобы преодолеть цифровое неравенство, Индия субсидирует создание собственной суверенной ИИ-инфраструктуры, Бразилия намерена выделить на аналогичные задачи $4 млрд, а Евросоюз готовится инвестировать €200 млрд. В Африке местный бизнес продвигает проект строительства пяти ЦОД стоимостью $500 млн, хотя даже это удовлетворит лишь малую часть запросов. Если раньше цифровое неравенство выражалось в неравномерном доступе к телефонным линиям или интернету, то теперь речь идёт о том, кто контролирует ИИ-инфраструктуры или распределение поставок её компонентов. Разрыв не только технологический, но и экономический и даже политический.

23.06.2025 [14:46], Владимир Мироненко

Broadcom представила VMware Cloud Foundation 9 — основу основ для современного частного облака

broadcom

kubernetes

nvidia

software

vmware

виртуализация

ии

информационная безопасность

частное облако

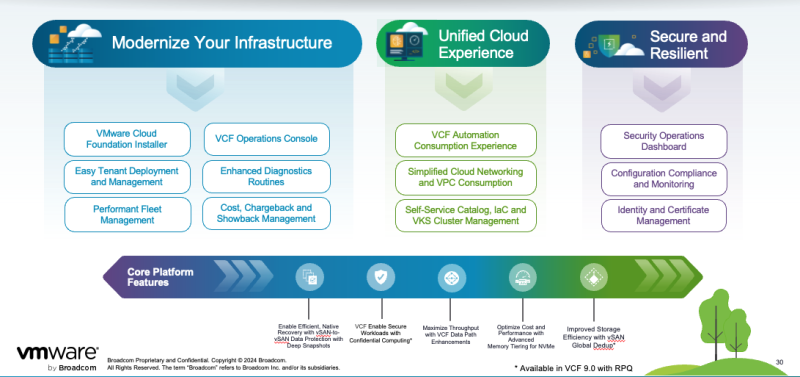

Broadcom объявила о выходе платформы VMware Cloud Foundation (VCF) 9.0, которая предоставляет клиентам согласованную операционную модель для частного облака, охватывающую ЦОД, периферию и управляемую облачную инфраструктуру. VCF 9.0 сочетает в себе гибкость и масштабируемость публичных облаков с безопасностью, производительностью, архитектурным контролем и низкой совокупной стоимостью владения (TCO) локальных сред. VCF 9.0 является единой унифицированной платформой с поддержкой традиционных, современных и ИИ-приложений, говорит компания. Согласованные операции, управление и контроль в среде частного облака, а также возможность самообслуживания позволяет разработчикам сосредоточиться на своих приложениях, а не на инфраструктуре. Именно для этого при создании VCF 9.0 была выбрана совершенно новая архитектура. VCF 9.0 получила унифицированный интерфейс для администраторов облака, обеспечивающий целостное представление о его работе. Новое приложение Quick Start значительно сокращает время и сложность настройки. Встроенные политики управления и предварительно настроенные шаблоны помогают поддерживать соответствие требованиям всем развёртываниям, сокращая ручные задачи и гарантируя повторяемость инфраструктуры. Разработчики получают доступ к автоматизированным и эластичным самообслуживаемым IaaS.

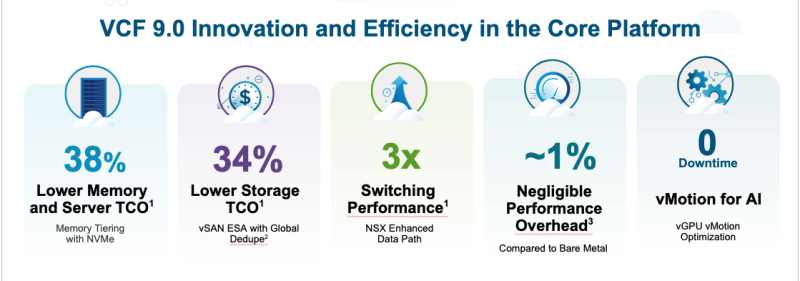

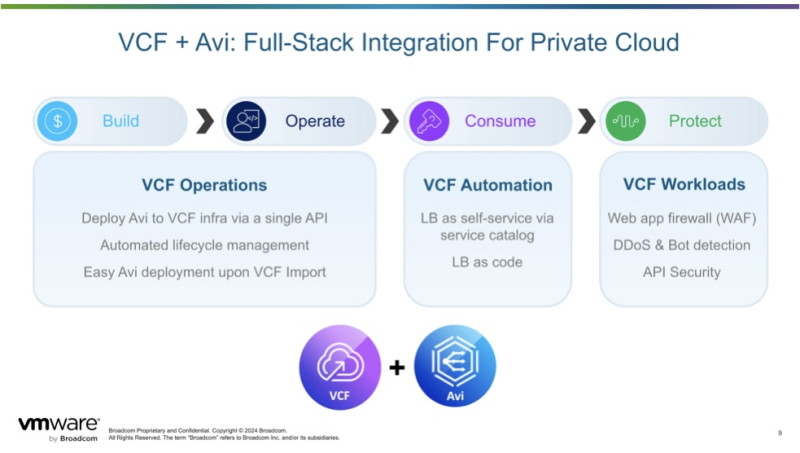

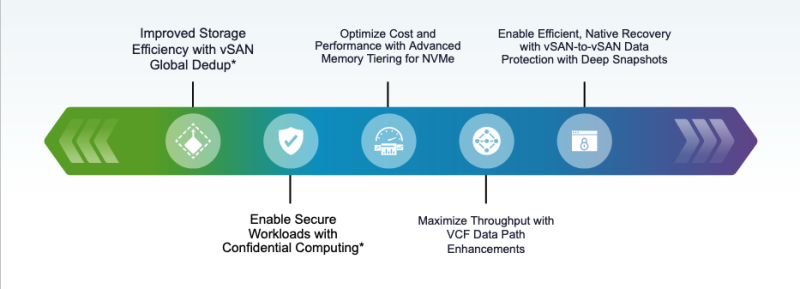

Источник изображений: Broadcom Встроенная службы vSphere Kubernetes Service (VKS) позволяет одинаково работать как с виртуальными машинами (ВМ), так и с контейнерами. Унифицированный подход позволяет клиентам создавать, развёртывать и запускать контейнеризированные и виртуализированные рабочие нагрузки вместе, снижая потребность в сложных стеках DevOps и интеграциях. VCF 9.0 предлагает явные преимущества в плане прогнозируемости и прозрачности затрат по сравнению с публичным облаком, позволяя организациям получить полное представление о совокупной стоимости владения и обеспечивая чёткую видимость рентабельности инвестиций в инфраструктуру, говорит Broadcom. Ключевой особенностью VCF 9.0 является и новая панель управления SecOps, обеспечивающая консолидированное представление безопасности платформы и управления данными, включая интегрированные политики соответствия и нормативные ограничения для согласованного управления. VMware vDefend обеспечивает встроенное обнаружение и реагирование на угрозы, микросегментацию на уровне зон и приложений, сокращение поверхности атак и принудительное применение принципа нулевого доверия в VCF. vDefend расширяет возможности как администраторов инфраструктуры, так и владельцев VPC, оптимизирует миграцию и обеспечивает последовательное предотвращение угроз в многоэкземплярных развёртываниях VCF. Обновления коснулись и подсистем хранения и сетей. Расширенное многоуровневое хранение для NVMe позволяет обеспечить снижение до 38 % совокупной стоимости владения, а VMware vSAN ESA с Global Dedupe позволяет на 34 % снизить совокупную стоимость владения хранилищем. Новая защита данных vSAN-to-vSAN с «глубокими» снапшотами обеспечивает более эффективное восстановление после сбоев или атак программ-вымогателей. VCF обеспечивает практически нулевую потерю производительности по сравнению с bare metal, поддерживая при этом vMotion без простоев для рабочих ИИ-нагрузок. VMware Live Recovery обеспечивает унифицированное управление кибер- и аварийным восстановлением во всех развертываниях VCF с повышенным суверенитетом данных за счёт локальных изолированных сред восстановления. Поддерживает до 200 неизменяемых снапшотов на ВМ и обеспечивает более эффективное масштабирование за счёт возможности расширения хранилища независимо от вычислений с помощью кластеров хранения vSAN. Наконец, в VMware NSX обеспечен трёхкратный рост производительности коммутации VMware Private AI Foundation с NVIDIA повышает кибербезопасность, позволяя развернуть облаки с поддержкой изоляции (air gap) и GPU-as-a-Service. В службе также появилась видимость профилей vGPU и новые инструменты мониторинга (v)GPU. А Model Runtime упрощает использование и масштабирование ИИ-моделей, в то время как Agent Builder Service обеспечивает более эффективное создание ИИ-агентов. VMware Data Services Manager (DSM) предлагает поддержку PostgreSQL и MySQL с Microsoft SQL Server в Tech Preview. Интеграция с VCF Automation позволяет ИТ-отделам предоставлять DBaaS, а дополнительные усовершенствования повышают эффективность для управления большими парками баз данных. Еще одним ключевым обновлением является интеграция балансировщика нагрузки VMware Avi с VMware Cloud Foundation (VCF) 9.0. Он обеспечивает единую облачную операционную модель для балансировки по всем рабочим нагрузкам, предлагает plug-and-play балансировку для ВМ и Kubernetes, а также единый API для администраторов и разработчиков инфраструктуры. |

|